Onlarca anahtardan oluşan bir yerel ağımız varsa her bir anahtarda VLAN oluşturmak,silmek veya düzenlemek oldukça zahmetli bir iştir. Cisco geliştirdiği bir protokolle, bir anahtarda oluşturulan VLAN’lerin diğer anahtarlara otomatik olarak aktarılmasını sağlayan VTP(VLAN Trunk Protocol) VLAN Trunk Protokolünü geliştirmiştir. VTP sadece Cisco anahtarlarda çalışır. VTP’nin 3 tabne modu vardır. VTP Sunucu(VTP Server),VTP İstemci (VTP Client) ve VTP Saydam (VTP Transparent). Varsayılan olarak Cisco anahtarlar VTP Sunucu modundadır. VTP Sunucudan diğer anahtarlara aktarılan bilgi sadece vlan vlanid ve vlan name bilgileridir. Yani switchport access vlan vlanid komutu aktarılmaz. Ağ yöneticisi anahtarlarda VLAN’lere üye olacak portları manuel olarak yapılandırmak zorundadır.

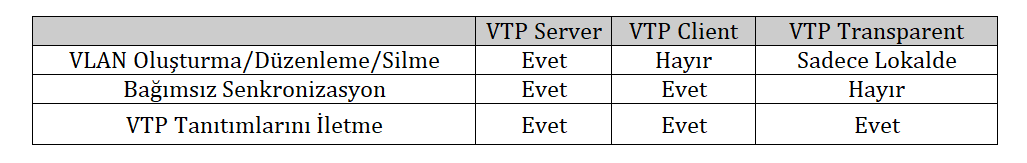

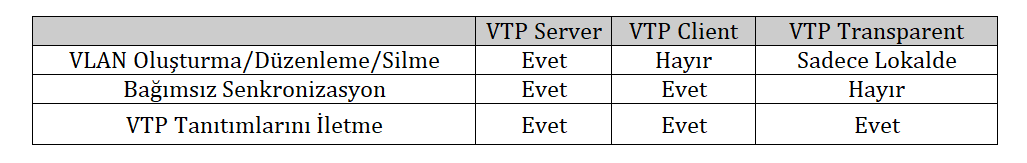

Aşağıdaki tabloda VTP modlarının özellikleri verilmiştir.

Anahtarlarda VTP yapılandırılmasını çalışması için anahtarların tümünde VTP domain ve VTP password bilgilerinin aynı olması gerekir. Aşağıdaki topolojide SW1 VTP Sunucu, SW2 VTP Saydam, SW3 ise VTP İstemci olarak yapılandırılacaktır.

Öncelikle VTP sunucuda oluşturulan VLAN’lerin diğer anahtarlara aktarılabilmesi için anahtarlar arasında bağlantı sağlayan portları trunk yapıyoruz. Sonrasında her bir anahtarda VTP yapılandırmasını gerçekleştiriyoruz.

Yukarıda gördüğünüz üzere istemci modundaki SW3’te VTP versiyonu ayarlayamadık.

Her bir anahtardaki VTP yapılandırmasını show vtp status komutu ile görüntüleyebiliriz.

Şimdi tüm anahtarlarda show vlan komutu ile var olan VLAN’leri görüntüleyelim. Tüm anahtarlarda sadece varsayılan VLAN olan VLAN1 görülmektedir.

SW1’de VLAN’ler oluşturalım.

SW3’te yeniden show vlan komutu ile var olan VLAN’leri görüntüleyelim.

Yukarıdaki çıktıdan istemci modunda olan SW3’ün, sunucu modundaki SW1’de oluşturulan VLAN’leri aldığını görüyoruz.

Saydam modta olan SW2’de show vlan komutunu kullanırsak herhangi bir VLAN alınmadığını görebiliriz. SW2, SW1’den aldığı VLAN bilgilerini SW3’e geçirmiş ve kendi VLAN veri tabanında başka bir işlem yapmamıştır.

SW2’de istersek VLAN’ler oluşturabiliriz. SW3’te VLAN oluşturmayı deneyelim.

Yukarıdaki çıktıdan anlıyoruz ki istemci modundaki anahtarlarda VLAN oluşturamayız.

Son olarak SW3’te show vtp status komutu ile VTP durumuna bakalım. Burada Configuration Revision değeri bir öncekine göre artmıştır. İşte istemci modundaki anahtar, bir VLAN eklendiğini veya silindiğini revizyon numarasından anlar. Revizyon numarası arttı ise sunucu anahtardan VLAN bilgilerini talep eder. İstemci, sunucudan aldığı VLAN bilgilerini kendi VLAN veri tabanına kayıt eder. Yani anahtar tekrar başlatılsa bile VLAN’ler silinmez.

Aşağıdaki tabloda VTP modlarının özellikleri verilmiştir.

Anahtarlarda VTP yapılandırılmasını çalışması için anahtarların tümünde VTP domain ve VTP password bilgilerinin aynı olması gerekir. Aşağıdaki topolojide SW1 VTP Sunucu, SW2 VTP Saydam, SW3 ise VTP İstemci olarak yapılandırılacaktır.

Öncelikle VTP sunucuda oluşturulan VLAN’lerin diğer anahtarlara aktarılabilmesi için anahtarlar arasında bağlantı sağlayan portları trunk yapıyoruz. Sonrasında her bir anahtarda VTP yapılandırmasını gerçekleştiriyoruz.

SW1(config)#interface fastEthernet 0/24

SW1(config-if)#switchport mode trunk

SW2(config)#interface fastEthernet 0/24

SW2(config-if)#switchport mode trunk

SW2(config-if)#exit

SW2(config)#interface fastEthernet 0/23

SW2(config-if)#switchport mode trunk

SW3(config)#interface fastEthernet 0/23

SW3(config-if)#switchport mode trunk

SW1(config)#vtp domain AYT

Changing VTP domain name from NULL to AYT

SW1(config)#vtp mode server

Device mode already VTP SERVER.

SW1(config)#vtp password 1234bes

Setting device VLAN database password to 1234bes

SW1(config)#vtp version 2

SW2(config)#vtp domain AYT

Domain name already set to AYT.

SW2(config)#vtp mode transparent

Setting device to VTP TRANSPARENT mode.

SW2(config)#vtp password 1234bes

Setting device VLAN database password to 1234bes

SW2(config)#vtp version 2

SW3(config)#vtp domain AYT

Domain name already set to AYT.

SW3(config)#vtp password 1234bes

Setting device VLAN database password to 1234bes

SW3(config)#vtp mode client

Setting device to VTP CLIENT mode.

SW3(config)#vtp version 2

Cannot modify version in VTP client mode

Yukarıda gördüğünüz üzere istemci modundaki SW3’te VTP versiyonu ayarlayamadık.

Her bir anahtardaki VTP yapılandırmasını show vtp status komutu ile görüntüleyebiliriz.

SW1#sh vtp status

VTP Version : 2

Configuration Revision : 1

Maximum VLANs supported locally : 255

Number of existing VLANs : 5

VTP Operating Mode : Server

VTP Domain Name : AYT

VTP Pruning Mode : Disabled

VTP V2 Mode : Disabled

VTP Traps Generation : Disabled

MD5 digest : 0xEE 0x19 0xB2 0x1A 0x5C 0x55 0xE6 0xDF

Configuration last modified by 0.0.0.0 at 3-1-93 00:06:41

Local updater ID is 0.0.0.0 (no valid interface found)

Şimdi tüm anahtarlarda show vlan komutu ile var olan VLAN’leri görüntüleyelim. Tüm anahtarlarda sadece varsayılan VLAN olan VLAN1 görülmektedir.

SW3#show vlan

VLAN Name Status Ports

---- -------------------------------- --------- ---------------

1 default active Fa0/1, Fa0/2,

SW1’de VLAN’ler oluşturalım.

SW1(config)#vlan 10

SW1(config-vlan)#vlan 20

SW1(config-vlan)#vlan 30

SW3’te yeniden show vlan komutu ile var olan VLAN’leri görüntüleyelim.

Yukarıdaki çıktıdan istemci modunda olan SW3’ün, sunucu modundaki SW1’de oluşturulan VLAN’leri aldığını görüyoruz.

Saydam modta olan SW2’de show vlan komutunu kullanırsak herhangi bir VLAN alınmadığını görebiliriz. SW2, SW1’den aldığı VLAN bilgilerini SW3’e geçirmiş ve kendi VLAN veri tabanında başka bir işlem yapmamıştır.

SW2’de istersek VLAN’ler oluşturabiliriz. SW3’te VLAN oluşturmayı deneyelim.

SW3(config)#vlan 40

VTP VLAN configuration not allowed when device is in CLIENT mode.

Yukarıdaki çıktıdan anlıyoruz ki istemci modundaki anahtarlarda VLAN oluşturamayız.

Son olarak SW3’te show vtp status komutu ile VTP durumuna bakalım. Burada Configuration Revision değeri bir öncekine göre artmıştır. İşte istemci modundaki anahtar, bir VLAN eklendiğini veya silindiğini revizyon numarasından anlar. Revizyon numarası arttı ise sunucu anahtardan VLAN bilgilerini talep eder. İstemci, sunucudan aldığı VLAN bilgilerini kendi VLAN veri tabanına kayıt eder. Yani anahtar tekrar başlatılsa bile VLAN’ler silinmez.

Yorumlar

Yorum Gönder